explorer2019-handson

2. ハンズオン環境構築

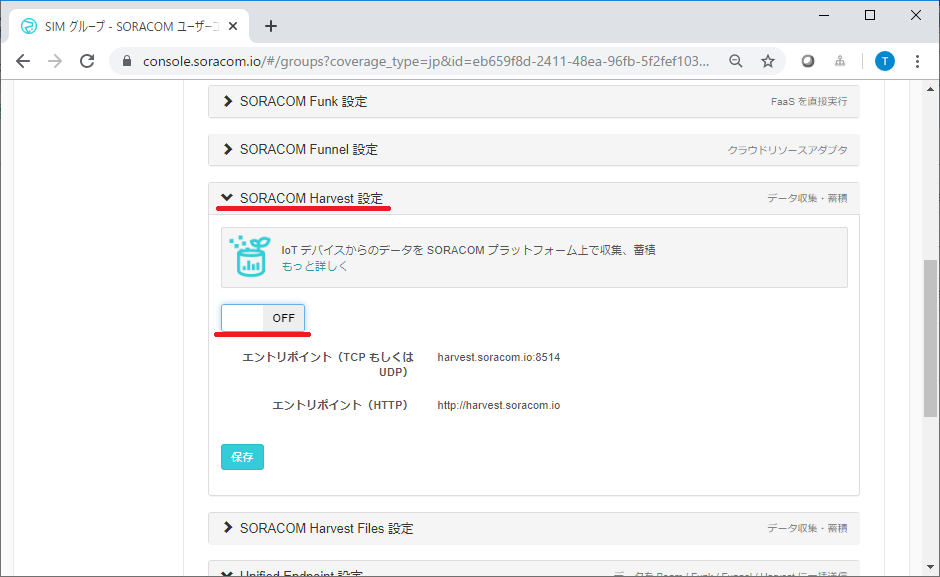

2-1. SIMグループに割り当てているSORACOM Harvestを無効にしてください。

SORACOMユーザーコンソールで、Menu > SIMグループを選択して、「soracomug-handson」SIMグループをクリック、SORACOM Harvest設定を「OFF」にして、保存をクリックしてください。

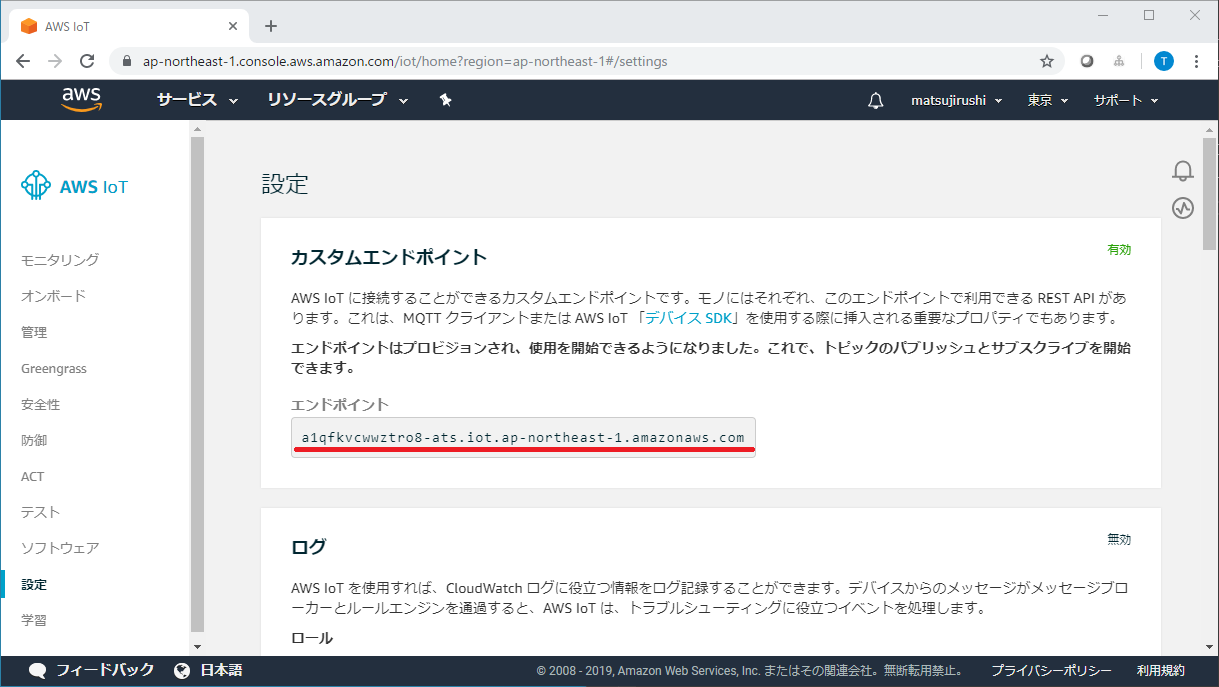

2-2. AWS IoT CoreのカスタムエンドポイントとCA証明書を取得してください。

AWSコンソールでIoT Coreを開き、設定を選択して、表示される「カスタムエンドポイント」をコピーしてください。

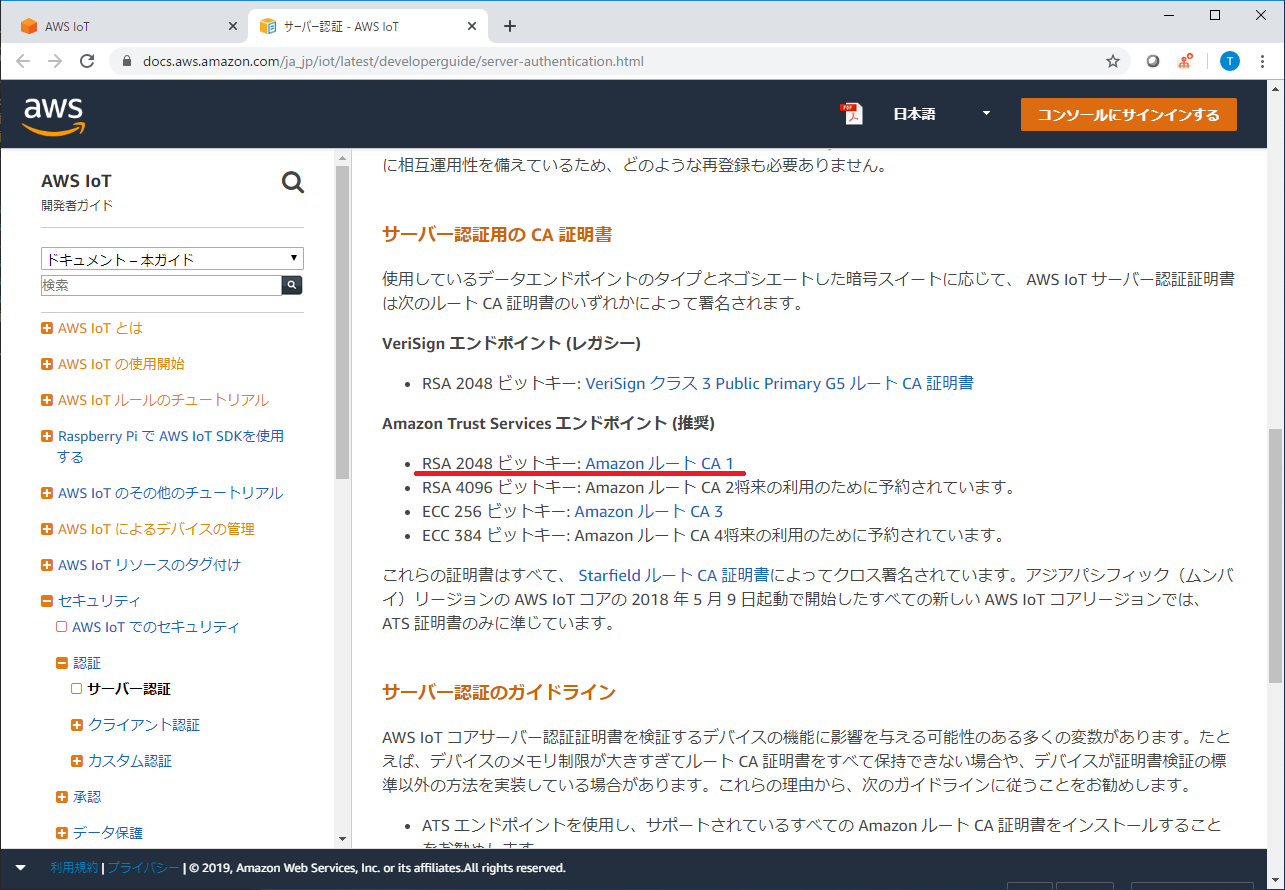

AWS IoT開発者ガイドにある、Amazon Trust Services エンドポイントの「RSA 2048 ビットキー: Amazon ルート CA 1」をパソコンに保存してください。

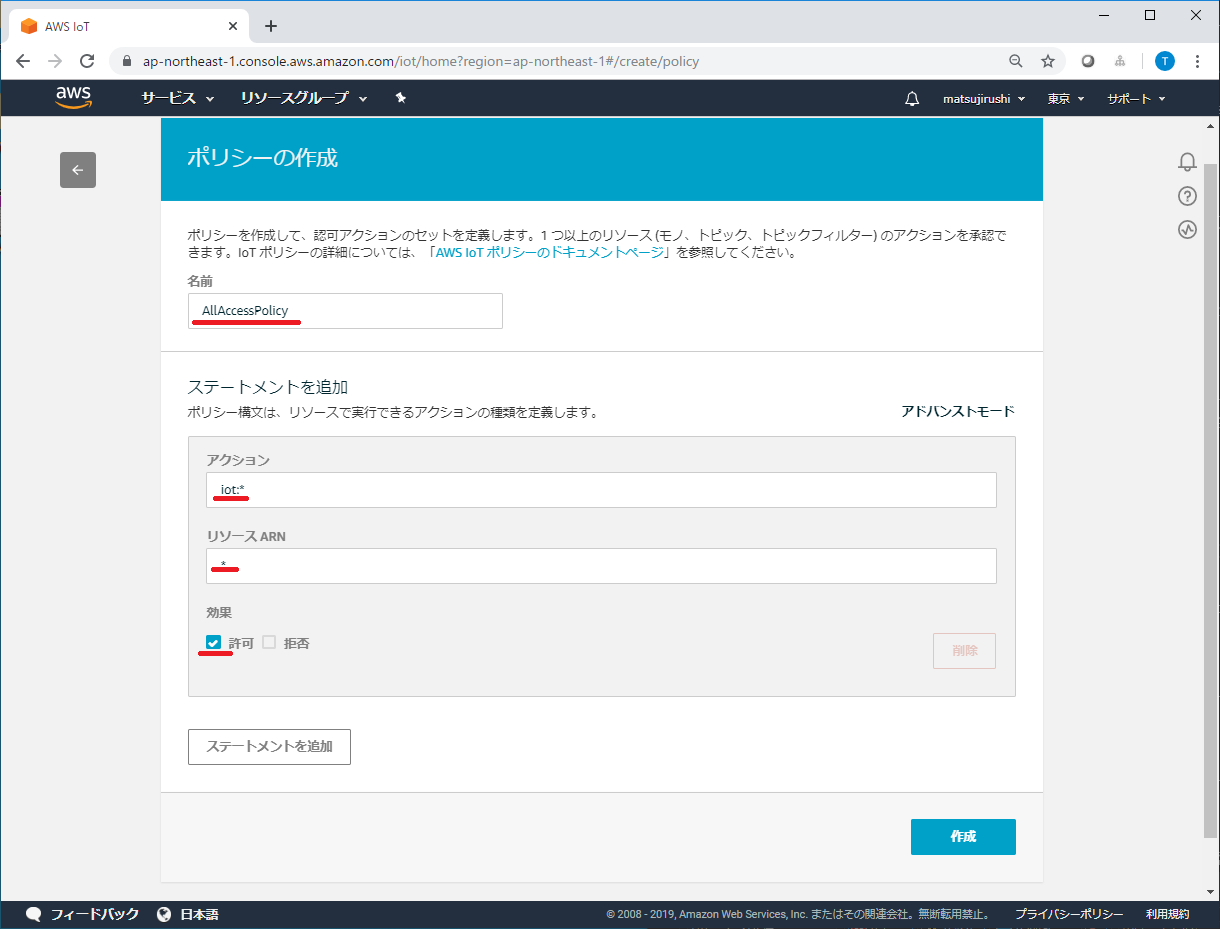

2-3. AWS IoT Coreにポリシーを追加してください。

AWS IoTで安全性 > ポリシーを選択して、「ポリシーの作成」をクリック、ポリシーを作成してください。

| 項目名1 | 項目名2 | 値 |

|---|---|---|

| 名前 | AllAccessPolicy | |

| ステートメント | アクション | iot:* |

| リソースARN | * | |

| 効果 | 許可をチェック |

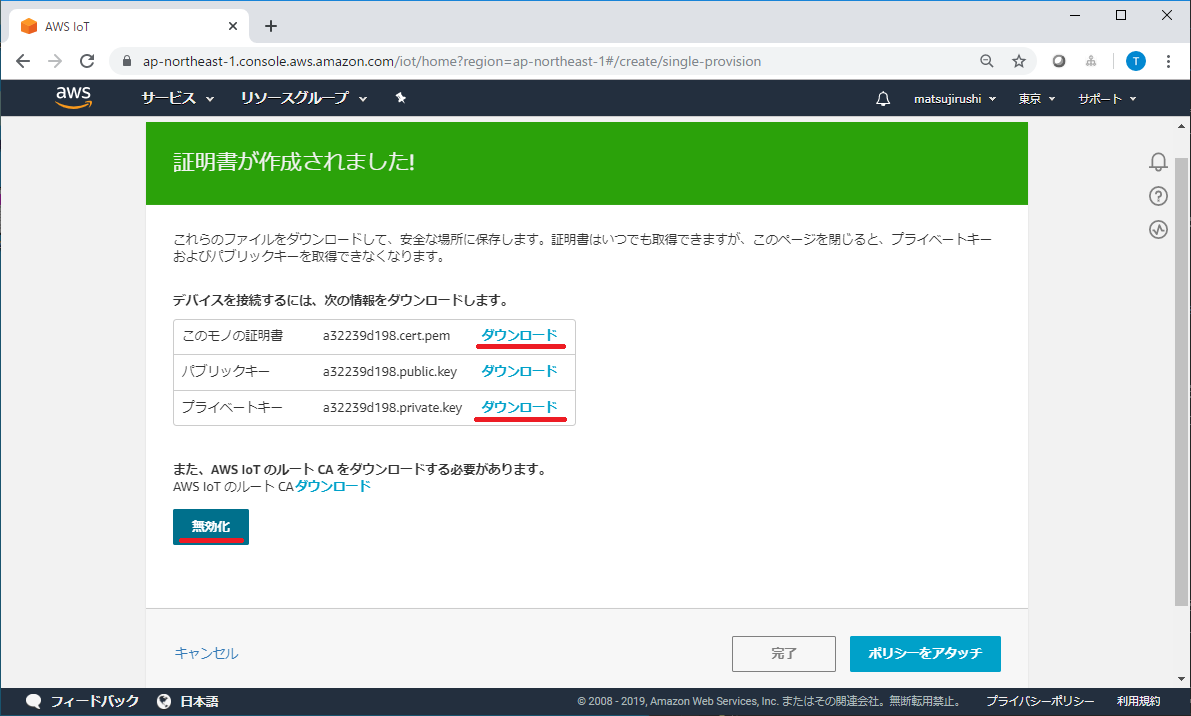

2-4. AWS IoT Coreにモノを追加して、クライアント証明書とプライベートキーを取得してください。

AWS IoTで管理 > モノを選択して、「モノの登録」をクリック、「単一のモノを作成する」をクリック、名前を「BaroDevice1」にして「次へ」をクリックしてください。

「証明書の作成」をクリックし、「このモノの証明書」(クライアント証明書)とプライベートキーをダウンロードしてください。←後からダウンロードできないので必ず実施すること!

「有効化」をクリックして、「ポリシーをアタッチ」をクリックしてください。

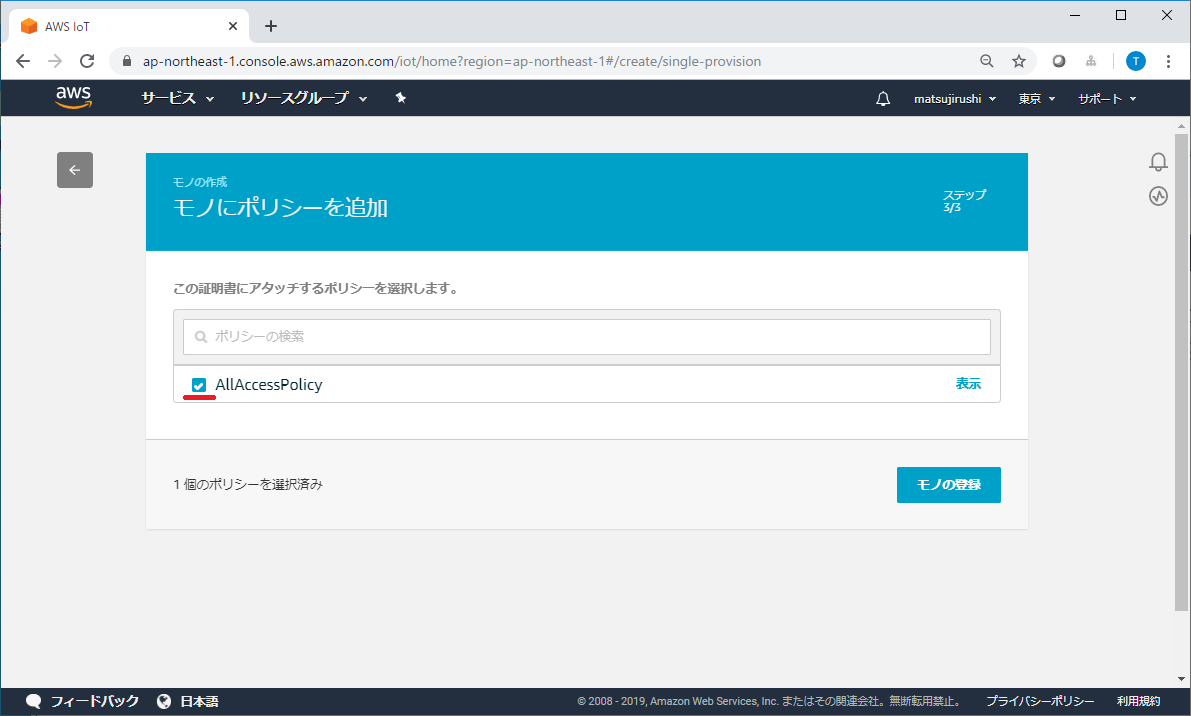

「AllAccessPolicy」をチェックして、「モノの登録」をクリックしてください。

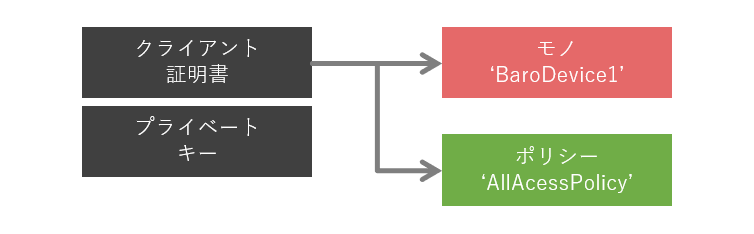

2-3と2-4の手順で、クライアント証明書(+プライベートキー)に、ポリシー「AllAccessPolicy」とモノ「BaroDevice1」が紐づいた状態になりました。

2-5. SORACOM認証情報ストアに認証情報を追加してください。

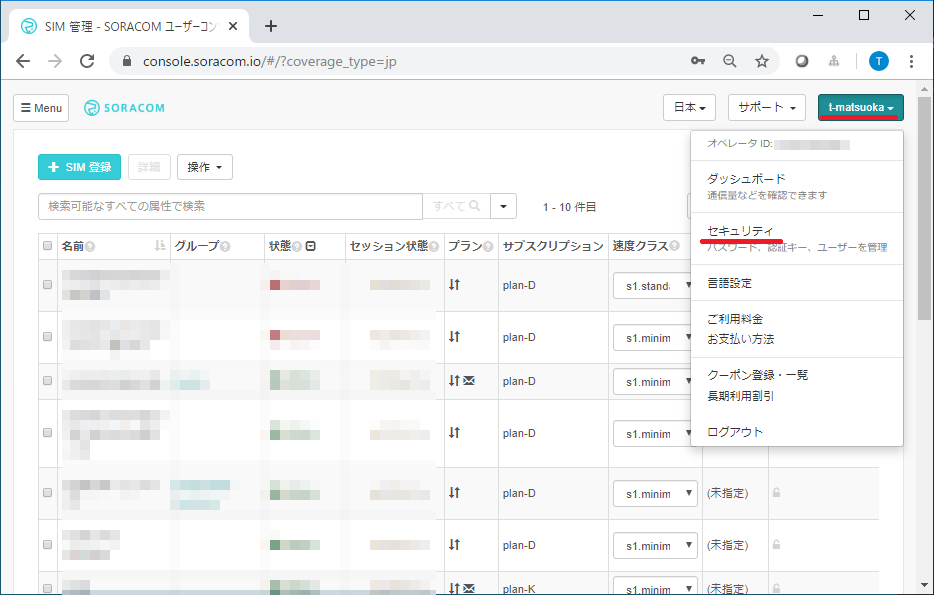

SORACOMユーザーコンソールで、右上のユーザー名の部分をクリックして、セキュリティを選択してください。

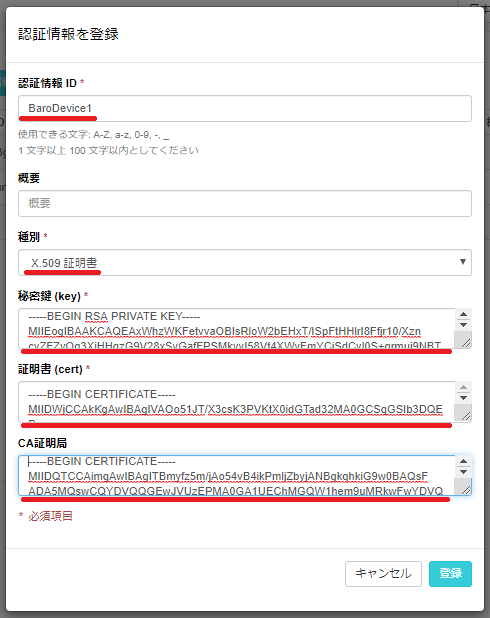

認証情報ストアを選択して、「+認証情報を登録」をクリック、BaroDevice1の認証情報を登録してください。

| 項目名 | 値 |

|---|---|

| 認証情報ID | BaroDevice1 |

| 種別 | X.509証明書 |

| 秘密鍵 | (プライベートキーの内容 xxxx-private.pem.key) |

| 証明書 | (クライアント証明書の内容 xxxx-certificate.pem.crt) |

| CA証明局 | (CA証明書の内容 AmazonRootCA1.pem) |

2-6. SIMグループにSORACOM Beamを追加してください。

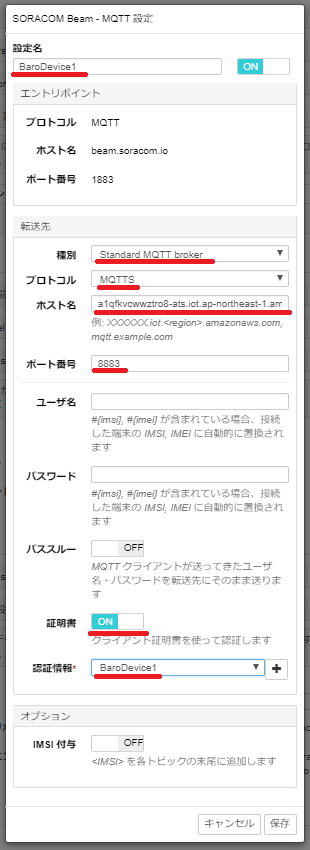

SORACOMユーザーコンソールで、Menu > SIMグループを選択して、「soracomug-handson」SIMグループをクリック、SORACOM Beam設定の「+」をクリックして、「MQTTエントリポイント」を追加してください。

| 項目名1 | 項目名2 | 値 |

|---|---|---|

| 設定名 | BaroDevice1 | |

| 転送先 | 種別 | Standard MQTT broker |

| プロトコル | MQTTS | |

| ホスト名 | (カスタムエンドポイント) | |

| 証明書 | ON | |

| 認証情報 | BaroDevice1 |

2-7. 絶対圧をAWS IoT Coreへ送信するスケッチをWio LTEに書き込んでください。

baro-awsiot.inoをダウンロードして、Wio LTEに書き込み、実行してください。

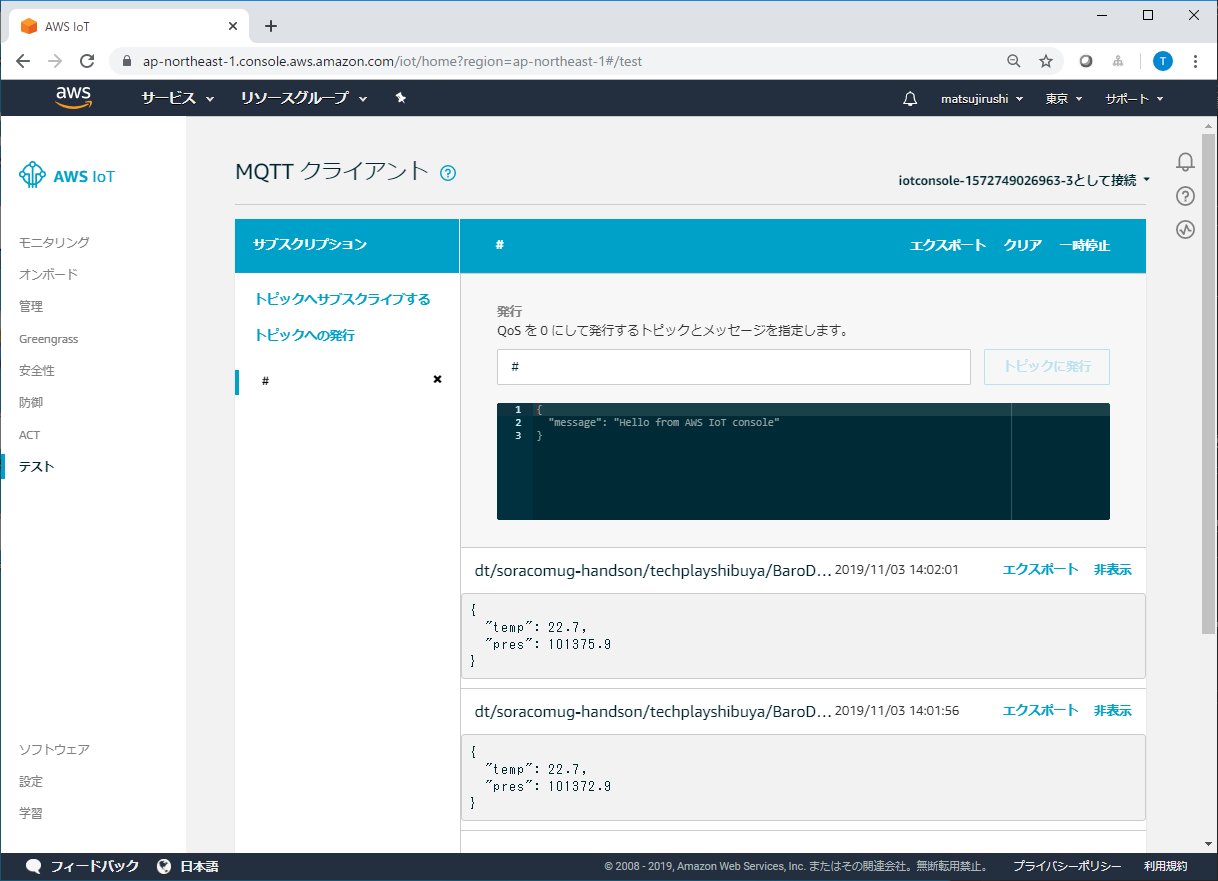

2-8. AWS IoT Coreに絶対圧が届いていることを確認してください。

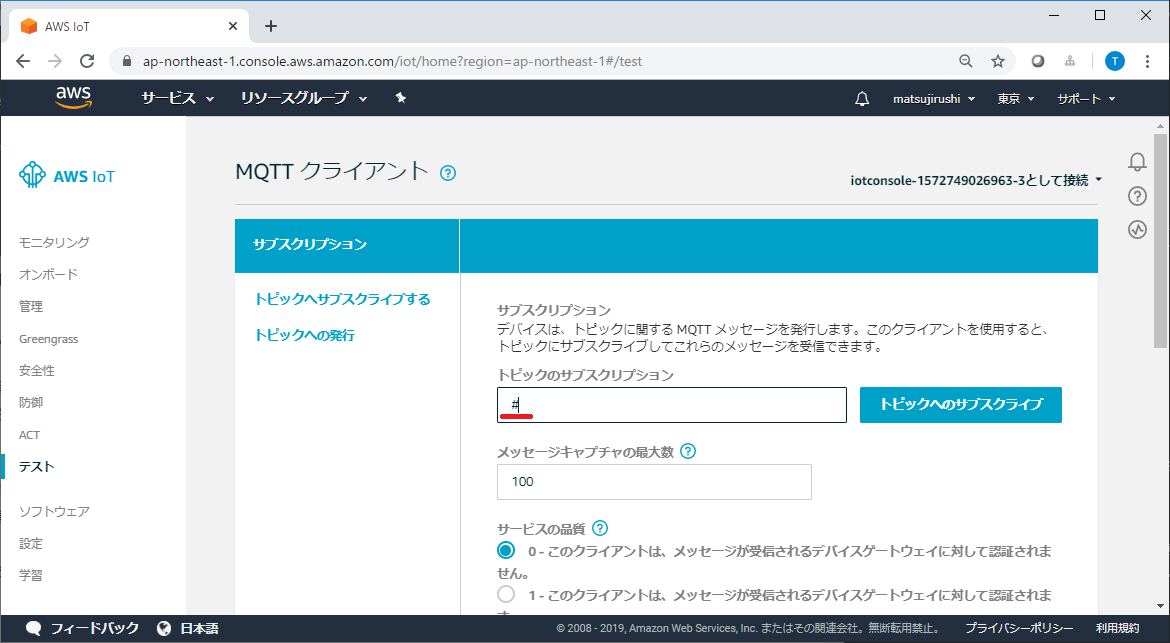

AWS IoTでテストを選択して、「トピックのサブスクリプション」に「#」を入力、「トピックへのサブスクライブ」をクリックしてください。

しばらくすると、ウィンドウ右下部に温度と圧力が表示されます。